این روش که TSforge Activation نام دارد، به هکرها اجازه میدهد تا اکثر محصولات مایکروسافت را بهطور دائم فعال کنند و در عین حال سیستم مدیریت حقوق دیجیتال (DRM) این شرکت را بهطور کامل دور بزنند.

فعالسازی TSforge در ابزار MAS 3.0 شرکت Massgrave ادغام شده است.

در سال ۲۰۲۴، این گروه هکر پروژهای به نام Microsoft Activation Scripts (MAS) را معرفی کرد. در آخرین بهروزرسانی MAS 3.0، Massgrave روش فعالسازی TSforge را به همراه وصلهها و بهبودهایی در اسکریپتهای فعالسازی موجود اضافه کرد. این گروه ادعا میکند که TSforge یکی از قدرتمندترین و گستردهترین اکسپلویتهایی است که تاکنون به MAS اضافه شده است.

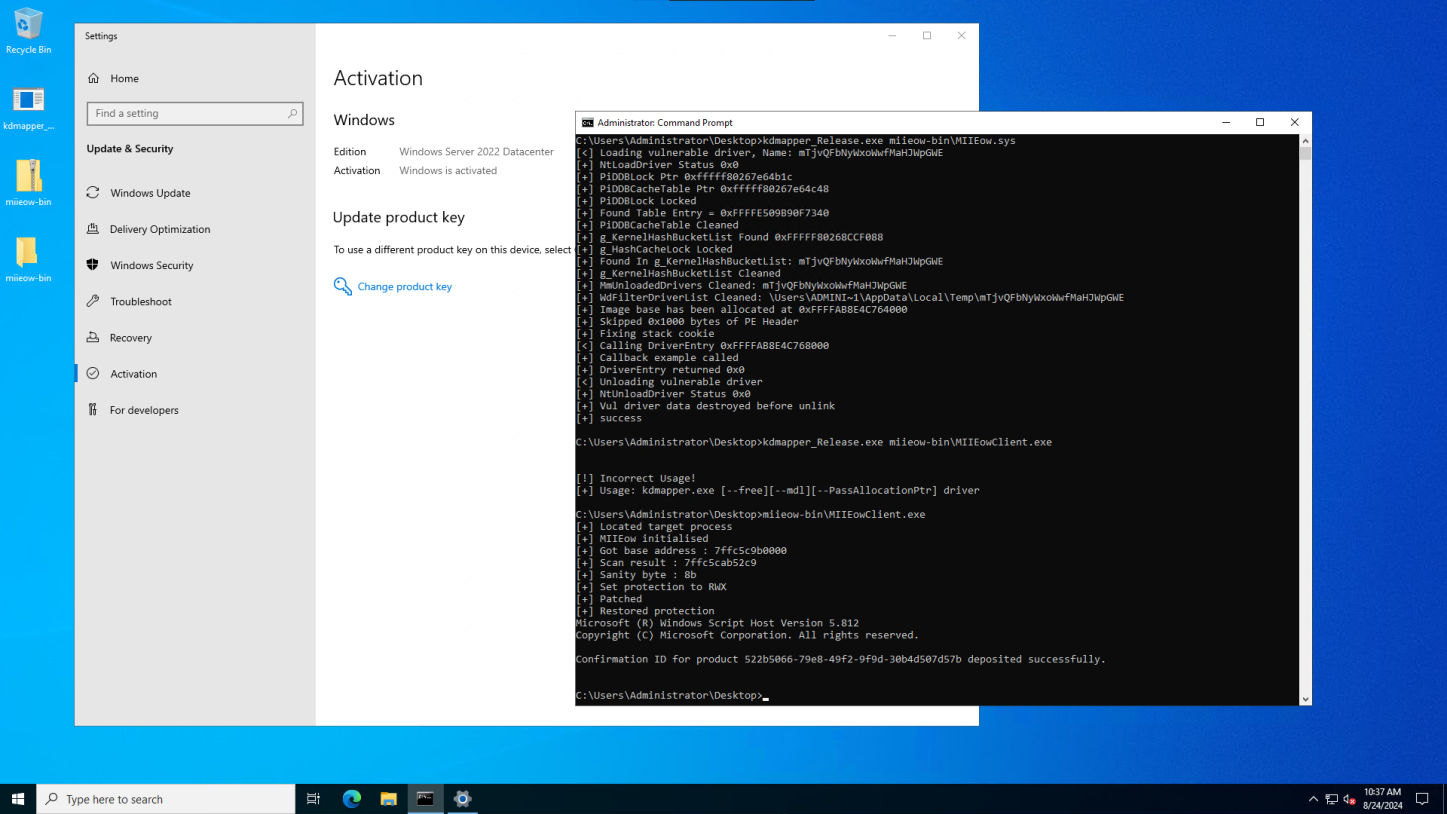

چگونه MAS سیستم حفاظتی مایکروسافت را دور میزند

در یک پست وبلاگ اخیر، Massgrave جزئیاتی در مورد چگونگی کشف و توسعه این هک به اشتراک گذاشت و توضیح داد که چگونه سیستم محافظت از فعالسازی مایکروسافت، به نام پلتفرم محافظت از نرمافزار (SPP)، را دور زدند. سیستم SPP به عنوان "بسیار پیچیده" توصیف شده است، و اطلاعات فعالسازی محصول در دو فایل اصلی "data.dat" و "tokens.dat" ذخیره میشود.

اگرچه Massgrave از SPP به عنوان یک سیستم DRM پیشرفته یاد میکند، اما هنوز هم میتوان آن را دور زد. روش TSforge با تزریق دادههای جعلی به این مخازن، دور زدن هرگونه بررسی و ایجاد SPP برای شناسایی کلید محصول جعلی یا شناسه تأیید به عنوان معتبر، کار میکند.

روش فعالسازی TSforge از نسخههای مختلف ویندوز، از ویندوز ۷ تا ویندوز سرور ۲۰۲۵ و همچنین آفیس ۲۰۱۳ تا ۲۰۲۴، پشتیبانی میکند. کاربران میتوانند افزونههای مربوط به مجوزهای تجاری ویندوز، از جمله برنامهی بهروزرسانیهای امنیتی گسترده (ESU) را برای برخی از نسخههای ویندوز ۷ تا ۱۰ فعال کنند.

جعبه ابزار MAS یک پروژه متنباز است که در GitHub، متعلق به مایکروسافت، میزبانی میشود، بنابراین تیم ادعا میکند که آنها در نقض حق چاپ دخیل نیستند. این گروه روش فعالسازی خود را به عنوان جایگزینی توصیف میکند که به گفته آنها، کارکنان پشتیبانی مایکروسافت میتوانند در صورت عدم موفقیت سایر روشها از آن استفاده کنند.

مایکروسافت هنوز هیچ واکنش رسمی به این اطلاعات نشان نداده است.

منبع: https://thanhnien.vn/xuat-hien-cong-cu-co-the-kich-hoat-phan-mem-cua-microsoft-185250225135610115.htm

![[عکس] مراسم افتتاحیه رسمی دهمین دوره مجلس شورای ملی، پانزدهمین دوره](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760937111622_ndo_br_1-202-jpg.webp)

![[عکس] نخست وزیر فام مین چین با رئیس مجلس ملی مجارستان، کوور لاسلو، دیدار کرد](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760970413415_dsc-8111-jpg.webp)

![[عکس] تران تان مان، رئیس مجلس ملی، با کوور لاسلو، رئیس مجلس ملی مجارستان، گفتگو میکند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760952711347_ndo_br_bnd-1603-jpg.webp)

![[عکس] رئیس پارلمان مجارستان از مقبره رئیس جمهور هوشی مین بازدید کرد](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760941009023_ndo_br_hungary-jpg.webp)

![[عکس] کمیته راهبری نمایشگاه پاییزی ۲۰۲۵ پیشرفت این سازمان را بررسی میکند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760918203241_nam-5371-jpg.webp)

نظر (0)