Lors du séminaire sur le thème « Sécurité des données et sécurité des réseaux à l'ère du développement national », qui s'est tenu le 25 septembre au journal Nhan Dan, des experts ont souligné les risques et formulé des recommandations en matière de protection des données et de sécurité des réseaux au Vietnam.

La sécurité des données est aussi importante que la protection de la souveraineté territoriale.

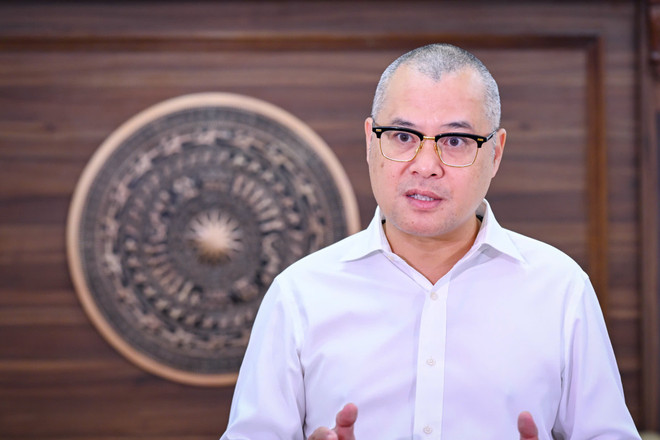

Lors du séminaire, M. Pham Dai Duong, membre du Comité central du Parti et vice-président du Comité central des politiques et de la stratégie, a déclaré que la transformation numérique est aujourd'hui omniprésente et constitue une tendance incontournable de notre époque. Elle est étroitement liée à de nombreux domaines tels que l'administration numérique et l'économie numérique, dans lesquels les données jouent un rôle primordial et sont considérées comme un atout national.

M. Pham Dai Duong a souligné que la sécurité des données est tout aussi essentielle que la protection de la souveraineté territoriale, tant en mer que sur terre. Le gouvernement central accorde une importance primordiale à la protection de la souveraineté dans le cyberespace, considérant qu'il s'agit d'une tâche continue et indissociable de la sécurité nationale.

« Les données sont considérées comme un atout stratégique national ; nous avons donc besoin de stratégies pour garantir leur sécurité et celle des réseaux. Le Parti et l’État estiment qu’en matière de sécurité des réseaux et des données, il est nécessaire de passer d’une approche défensive passive à une identification proactive et active des risques, ainsi qu’à des mesures préventives. »

M. Duong a déclaré qu'il s'agit d'un facteur essentiel à la protection de la sécurité des données et que la responsabilité incombe non seulement aux organismes d'État, mais aussi aux entreprises et aux particuliers – ceux qui utilisent et exploitent directement les données. « Si, par le passé, la loi se limitait à la prévention, le développement rapide des technologies actuelles exige de mettre l'accent sur le rôle du leadership et une approche proactive. »

M. Ngo Tuan Anh, chef du département de la sécurité des données de l'Association nationale des données ( ministère de la Sécurité publique ), a souligné que le partage des données est l'élément essentiel du système. De nombreuses fuites proviennent de vulnérabilités très basiques, principalement liées à la configuration, au stockage et aux sauvegardes.

« Il s'agit avant tout d'un problème de configuration. On peut imaginer que les données sont stockées dans un système, mais que celui-ci n'est pas correctement protégé. Certains systèmes contiennent des informations très importantes, mais utilisent des mots de passe faibles, des configurations par défaut ou sont directement exposés à Internet. Lorsqu'un service est mis en ligne, il est rapidement analysé et exploité par des outils du monde entier. C'est pourquoi de nombreux systèmes, à cause d'une simple faille de sécurité, peuvent être consultés illégalement », a déclaré M. Tuan Anh.

D'après M. Ngo Tuan Anh, un autre risque réside dans la surabondance de données stockées. De nombreux centres de données conservent un nombre excessif de formulaires et de données inutiles, ce qui entraîne une hausse des coûts de stockage et une augmentation des risques. En cas de compromission du système de stockage, l'intégralité des données peut être exposée. Dans le cadre de la nouvelle loi sur la protection des données personnelles, le centre de stockage sera juridiquement responsable en cas de survenance de tels risques.

En réalité, selon M. Tuan Anh, aucun système ne peut garantir une sécurité absolue. Les études montrent que si un individu malveillant a la volonté d'attaquer, le taux de réussite est très élevé lorsque le système présente des failles. Par conséquent, des mesures de défense multicouches sont indispensables, parmi lesquelles la sauvegarde est un élément essentiel.

Lors de la discussion, M. Nguyen Le Thanh, fondateur et président exécutif de Verichains Security Company, a expliqué que les systèmes sont généralement vulnérables aux attaques exploitant des failles de sécurité, souvent dues à l'obsolescence du système, à une configuration négligée ou à des erreurs de protection. Ces failles peuvent également provenir d'autorisations incorrectes, d'erreurs d'utilisateurs ou d'erreurs d'administration système.

Les attaquants rechercheront en priorité les failles et les vulnérabilités des systèmes de gestion de bases de données. Si le système est bien conçu et contrôlé, ils s'attaqueront ensuite à des faiblesses plus difficiles à protéger.

À l'heure actuelle, les utilisateurs et les administrateurs deviennent des cibles potentielles pour les attaques. Selon leurs compétences et leur niveau de sensibilisation à la sécurité personnelle, chacun a la possibilité de gérer, de protéger et de sécuriser ses propres informations.

Un autre problème provient du phénomène des individus et entreprises frauduleux qui recrutent des employés ou collaborateurs à temps partiel. Après une période d'activité, ces individus infiltrent le système informatique de l'utilisateur, qui est alors infecté par un logiciel malveillant à son insu. « Il y a eu des cas où de nombreuses personnes ont postulé à un emploi dans une organisation, et après une période de travail, leurs données personnelles ont été compromises », a révélé M. Thanh.

Enfin, selon M. Thanh, les personnes et organisations qui infiltrent le système de données peuvent attaquer par l'intermédiaire de tiers. Il s'agit souvent de partenaires qui fournissent des produits, des services et des solutions liés au système. La construction d'un système d'information nécessite l'utilisation de technologies fournies par de nombreux acteurs, et il est parfois impossible de tout maîtriser. La négligence d'un tiers représente alors une opportunité pour les personnes et organisations susmentionnées de mener une attaque.

En effet, selon cet expert, les attaques par des tiers sont plus nombreuses et plus efficaces que les attaques d'utilisateurs et les attaques directes sur les vulnérabilités du système.

Cela montre que l'autonomie technologique, afin de réduire la dépendance vis-à-vis des tiers, est primordiale. Cependant, y parvenir n'est pas chose aisée. En effet, la construction d'un système requiert de nombreuses étapes et la participation de nombreux acteurs différents ; il nous est donc très difficile de le réaliser entièrement seuls.

M. Thanh estime qu'il est essentiel de reconnaître qu'aucun système n'est absolument sûr. « Actuellement, la plupart des unités de cybersécurité modernes sont organisées et opèrent de manière très systématique. Elles sont motivées, ont des objectifs précis et disposent de ressources financières considérables. Il est donc nécessaire d'adopter une approche différente et de déterminer quels sont les éléments les plus importants et indispensables au sein du système d'information. À partir de là, il convient de mettre en œuvre des mesures de protection complémentaires afin qu'en cas d'incident, la perte de données soit limitée, que la quantité d'informations perdues ne soit pas trop importante et que les dommages ne soient pas trop graves », a déclaré M. Thanh.

Nous recherchons un ingénieur généraliste spécialisé en gouvernance des données et cybersécurité.

M. Pham Dai Duong, membre du Comité central du Parti et vice-président du Comité central des politiques et de la stratégie, a déclaré que la protection des données repose sur deux piliers : d’une part, la protection par la technologie, l’infrastructure et les processus (solutions techniques) ; d’autre part, la protection par le système juridique. De nombreuses lois existent déjà, comme la loi sur la cybersécurité et la loi sur la protection des données personnelles. L’Assemblée nationale poursuivra prochainement l’examen et le perfectionnement des textes législatifs pertinents.

En outre, la résolution 57/NQ-TW définit un plan de mise en œuvre, incluant le plan n° 01 relatif aux technologies stratégiques, afin de renforcer l’autonomie et de maîtriser les technologies essentielles à la sécurité des données. L’objectif constant est de passer d’une défense passive à une identification précoce et proactive des risques, ainsi qu’à une prévention et une réponse proactives.

Selon le Dr Phan Van Hung, rédacteur en chef adjoint du journal Nhan Dan, nous manquons d'« ingénieurs généralistes » en gestion des données et en sécurité des réseaux pour parvenir à une combinaison harmonieuse et synchrone.

Grâce à la possibilité de copier sans limites, les données deviennent un moyen de production essentiel, d'une importance capitale dans l'économie numérique. En matière de gestion, il est nécessaire de construire et d'institutionnaliser un système juridique cohérent, fondé sur le droit, garantissant l'équité, protégeant les groupes vulnérables et régulant conformément aux objectifs de l'État.

Selon le Dr Phan Van Hung, la loi doit préciser les droits de propriété des individus et ceux de l'État, établir un cadre pour le partage conditionnel des données et combiner données publiques et privées. Des litiges échappant à la loi subsisteront ; il est donc nécessaire que le parquet et les instances judiciaires créent une jurisprudence afin d'assurer une harmonisation efficace du système juridique et de la gouvernance.

Selon M. Ngo Tuan Anh, expert en cybersécurité : « L’expérience nous a appris qu’il est essentiel de se concentrer sur trois axes : renforcer la sécurité avant la mise en ligne des services ; gérer, classer et limiter le stockage des données inutiles ; et mettre en place un processus de détection précoce, d’isolement, de récupération et de coordination juridique en cas d’incident. Ce sont des mesures indispensables pour protéger le principal atout de l’organisation : ses données. »

M. Tuan Anh a également indiqué que l'Association nationale des données élabore un ensemble de normes fondamentales relatives à la sécurité des données. Ces normes devraient être prochainement soumises à l'examen des ministères et des services afin d'aider les unités, en priorité les membres, à les publier et à les appliquer, contribuant ainsi à améliorer la conformité.

Un autre aspect important est le développement proactif de solutions de cybersécurité. Les organismes et entreprises nationaux, en collaboration avec l'Association nationale de cybersécurité, coordonnent leurs efforts pour développer un écosystème national de produits de cybersécurité. En effet, de nombreux éléments indiquent que les produits technologiques étrangers présentent des risques, car ils peuvent comporter des vulnérabilités, intentionnelles ou non, permettant l'extraction et la transmission de données.

« Il arrive que certains systèmes de sécurité déployés au Vietnam laissent transiter des données par une infrastructure étrangère avant leur stockage. Cela accroît le risque de fuite de données. Par conséquent, pour garantir la sécurité des données, il est essentiel de privilégier la normalisation, la mise en œuvre de la conformité et la promotion du développement de solutions de sécurité et de sûreté propres au Vietnam », a souligné le représentant de l'Association nationale des données.

Source : https://www.vietnamplus.vn/huong-di-nao-de-dam-bao-an-ninh-du-lieu-trong-ky-nguyen-moi-cua-viet-nam-post1064101.vnp

![[Photo] Action for the Community raconte des histoires de parcours initiatiques – à la fois intimes et grandioses, mais aussi discrets et déterminés](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763179022035_ai-dai-dieu-5828-jpg.webp)

![[Photo] Concours passionnant de cueillette de fruits rouges et de créativité à partir de grains de café Son La](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763201832979_ndo_bl_3-jpg.webp)

![[Photo] Le Comité permanent du gouvernement examine le projet d'aménagement de l'axe paysager de l'avenue de la rivière Rouge](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763197032149_dsc-0163-jpg.webp)

Comment (0)