Selon The Hacker News , les cyberattaques ciblant les comptes Meta Business et Facebook se sont multipliées au cours de l'année écoulée, notamment à cause des logiciels malveillants Ducktail et NodeStealer, utilisés pour attaquer les entreprises et les particuliers actifs sur Facebook. Parmi les méthodes employées par les cybercriminels, l'ingénierie sociale joue un rôle prépondérant.

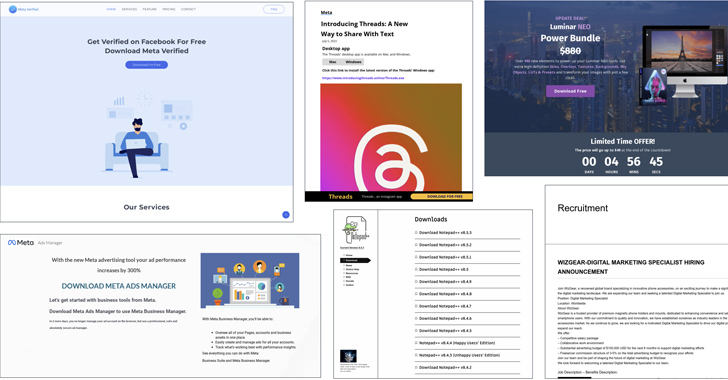

Les victimes sont approchées via diverses plateformes, de Facebook et LinkedIn à WhatsApp et aux portails d'emploi pour freelances. Un autre mécanisme de diffusion connu consiste à manipuler les moteurs de recherche pour inciter les utilisateurs à télécharger de fausses versions de CapCut, Notepad++, ChatGPT, Google Bard et Meta Threads… Ces versions sont créées par des cybercriminels pour implanter des logiciels malveillants sur les ordinateurs des victimes.

Il est courant que les groupes de cybercriminels utilisent des services de raccourcissement d'URL et Telegram pour le commandement et le contrôle, et des services cloud légitimes comme Trello, Discord, Dropbox, iCloud, OneDrive et Mediafire pour héberger des logiciels malveillants.

Les auteurs de Ducktail attirent leurs victimes grâce à des campagnes marketing et de branding afin de compromettre les comptes de particuliers et d'entreprises utilisant la plateforme Meta. Les cibles potentielles sont dirigées vers de fausses offres d'emploi sur Upwork et Freelancer via des publicités Facebook ou des messages LinkedIn InMail, contenant des liens vers des fichiers malveillants dissimulés sous forme de descriptions de poste.

Selon les chercheurs de Zscaler ThreatLabz, Ducktail vole les cookies des navigateurs pour pirater les comptes professionnels Facebook. Le butin de cette opération (les comptes de réseaux sociaux piratés) est vendu sur le marché noir, où son prix varie en fonction de son utilité, généralement entre 15 et 340 dollars.

Plusieurs chaînes d'infection observées entre février et mars 2023 impliquaient l'utilisation de raccourcis et de fichiers PowerShell pour télécharger et lancer des logiciels malveillants, démontrant une évolution continue des tactiques des attaquants.

Ces activités malveillantes ont également été mises à jour pour collecter les informations personnelles des utilisateurs auprès de X (anciennement Twitter), TikTok Business et Google Ads, ainsi que pour exploiter les cookies Facebook volés afin de générer des publicités frauduleuses de manière automatisée et d'élever les privilèges pour effectuer d'autres activités malveillantes.

La méthode utilisée pour prendre le contrôle du compte de la victime consiste à ajouter l'adresse électronique du pirate au compte, puis à modifier le mot de passe et l'adresse électronique de la victime afin de l'empêcher d'accéder au service.

La société de sécurité WithSecure a indiqué qu'une nouvelle fonctionnalité observée dans les échantillons de Ducktail depuis juillet 2023 est l'utilisation de RestartManager (RM) pour interrompre les processus qui verrouillent la base de données du navigateur. Cette fonctionnalité est fréquemment rencontrée dans les ransomwares, car les fichiers utilisés par les processus ou les services ne peuvent pas être chiffrés.

Certaines fausses publicités sont destinées à inciter les victimes à télécharger et à exécuter des logiciels malveillants sur leurs ordinateurs.

Les chercheurs de Zscaler ont déclaré avoir découvert des infections provenant de comptes LinkedIn compromis appartenant à des utilisateurs travaillant dans le marketing numérique, certains comptant plus de 500 relations et 1 000 abonnés, ce qui a facilité les escroqueries des cybercriminels.

Ducktail est considéré comme l'un des nombreux logiciels malveillants utilisés par les cybercriminels vietnamiens pour mener à bien des escroqueries. Un clone de Ducktail, appelé Duckport, vole des informations et pirate des comptes Meta Business depuis fin mars 2023.

La stratégie du groupe de cybercriminels utilisant Duckport consiste à attirer leurs victimes sur des sites web liés à la marque usurpée, puis à les rediriger vers le téléchargement de fichiers malveillants depuis des services d'hébergement de fichiers comme Dropbox. Duckport dispose également de nouvelles fonctionnalités, étendant ses capacités de vol d'informations et de piratage de comptes, de prise de captures d'écran et d'utilisation abusive de services de prise de notes en ligne pour remplacer Telegram et envoyer des commandes à l'ordinateur de la victime.

Les chercheurs affirment que les menaces au Vietnam présentent un fort chevauchement en termes de capacités, d'infrastructures et de victimes. Cela révèle une corrélation positive entre les groupes criminels, le partage d'outils, de tactiques et de techniques. Il s'agit presque d'un écosystème similaire au modèle du ransomware-as-a-service, mais axé sur les plateformes de médias sociaux comme Facebook.

Lien source

Comment (0)