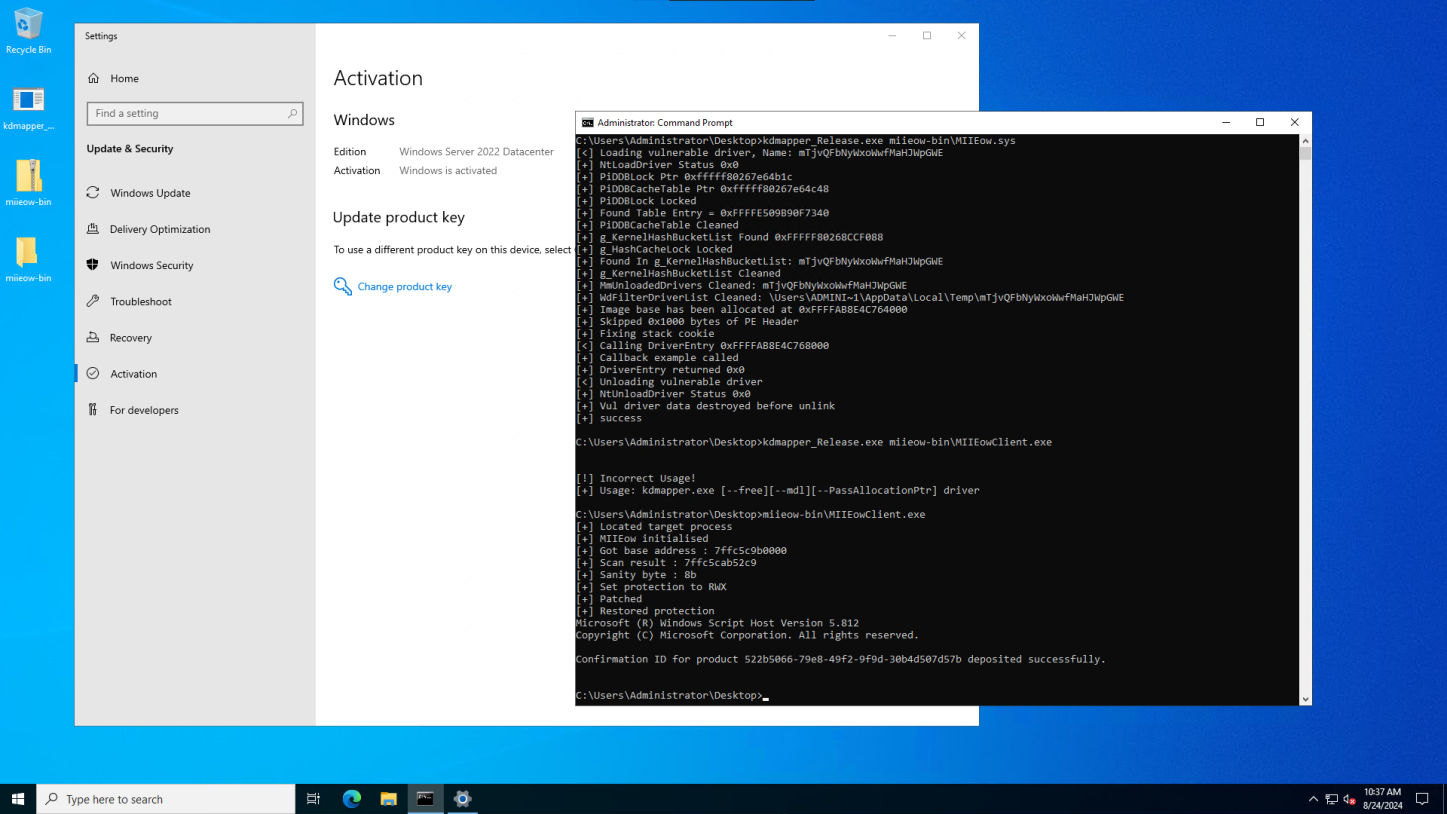

השיטה, הנקראת TSforge Activation, מאפשרת להאקרים להפעיל לצמיתות את רוב מוצרי מיקרוסופט תוך עקיפה מוחלטת של מערכת ניהול הזכויות הדיגיטליות (DRM) של החברה.

הפעלת TSforge משולבת בכלי MAS 3.0 של Massgrave

בשנת 2024, קבוצת ההאקרים הציגה פרויקט בשם Microsoft Activation Scripts (MAS). בעדכון MAS 3.0 האחרון, Massgrave הוסיפה את שיטת ההפעלה של TSforge, יחד עם תיקונים ושיפורים לסקריפטי הפעלה קיימים. הקבוצה טוענת ש-TSforge היא אחת מהניצולים החזקים והרחבים ביותר שנוספו אי פעם ל-MAS.

כיצד MAS עוקף את מערכת ההגנה של מיקרוסופט

בפוסט בבלוג שפורסם לאחרונה, מאסגרייב שיתפה פרטים על איך גילו ופיתחו את הפריצה הזו, והסבירה איך עקפו את מערכת הגנת ההפעלה של מיקרוסופט, הנקראת Software Protection Platform (SPP). מערכת ה-SPP מתוארת כ"מורכבת ביותר", כאשר מידע על הפעלת המוצר מאוחסן בשני קבצים עיקריים, "data.dat" ו-"tokens.dat".

בעוד ש-Massgrave מציגה את SPP כמערכת DRM מתקדמת, עדיין ניתן לעקוף אותה. שיטת TSforge פועלת על ידי הזרקת נתונים מזויפים למאגרים אלה, עקיפת כל בדיקה וגורמת ל-SPP לזהות את מפתח המוצר המזויף או מזהה האישור כתקף.

שיטת ההפעלה של TSforge תומכת במספר גרסאות של Windows, החל מ-Windows 7 ועד Windows Server 2025, וכן ב-Office 2013 עד 2024. משתמשים יכולים להפעיל תוספים עבור רישיונות מסחריים של Windows, כולל תוכנית עדכוני אבטחה מורחבים (ESU) עבור גרסאות מסוימות של Windows 7 עד 10.

ערכת הכלים של MAS היא פרויקט קוד פתוח המתארח ב-GitHub, הנמצא בבעלות מיקרוסופט, ולכן הצוות טוען כי אינו מעורב בהפרת זכויות יוצרים. הקבוצה מתארת את שיטת ההפעלה שלהם כחלופה שלדבריהם צוות התמיכה של מיקרוסופט יכול להשתמש בה כאשר שיטות אחרות נכשלות.

מיקרוסופט טרם מסרה תגובה רשמית למידע זה.

[מודעה_2]

מקור: https://thanhnien.vn/xuat-hien-cong-cu-co-the-kich-hoat-phan-mem-cua-microsoft-185250225135610115.htm

![[תמונה] ראש הממשלה פאם מין צ'ין נפגש עם יושב ראש האסיפה הלאומית ההונגרית, קובר לאסלו](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760970413415_dsc-8111-jpg.webp)

![[תמונה] פתיחה חגיגית של המושב ה-10, האסיפה הלאומית ה-15](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760937111622_ndo_br_1-202-jpg.webp)

![[תמונה] יו"ר האסיפה הלאומית טראן טהאן מאן מקיים שיחות עם יו"ר האסיפה הלאומית ההונגרית קובר לאסלו](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760952711347_ndo_br_bnd-1603-jpg.webp)

![[תמונה] יו"ר הפרלמנט ההונגרי מבקר במאוזוליאום של הנשיא הו צ'י מין](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760941009023_ndo_br_hungary-jpg.webp)

![[תמונה] ועדת ההיגוי של יריד הסתיו 2025 בודקת את התקדמות הארגון](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760918203241_nam-5371-jpg.webp)

תגובה (0)