Zdjęcie ilustracyjne: VNA

Obecnie wiele małych i średnich przedsiębiorstw nadal uważa, że „tylko wielkie firmy padają ofiarą hakerów”. Prawda jest jednak zupełnie inna: małe i średnie przedsiębiorstwa z ograniczonymi zasobami bezpieczeństwa są bardziej podatne na ataki i łatwiej padają ofiarą.

Według Le Van Dunga, eksperta ds. transformacji cyfrowej i dyrektora generalnego AB Soft Technology Group Joint Stock Company, ochrona zasobów cyfrowych wymaga wielowarstwowej strategii obrony, w której każda warstwa wspiera i wzmacnia pozostałe. Pierwszą linią obrony są ludzie, znani również jako silna zapora sieciowa. Podstawą każdego systemu bezpieczeństwa nie jest kosztowna technologia, lecz świadomość samych ludzi.

Według ekspertów ds. cyberbezpieczeństwa, na całym świecie ponad 80% incydentów cyberbezpieczeństwa wynika z błędu ludzkiego. Obrona człowieka zaczyna się od podstawowych działań, takich jak tworzenie silnych haseł, których nie da się odgadnąć, oraz stosowanie uwierzytelniania wieloskładnikowego; szkolenie pracowników w zakresie rozpoznawania phishingu poprzez szkolenie każdego z nich, aby stali się „człowiekami czujnymi” i potrafili rozpoznawać coraz bardziej zaawansowane wiadomości e-mail phishingowe. Ponadto zawsze należy pamiętać o złotej zasadzie instalacji: instaluj oprogramowanie wyłącznie z zaufanych, zweryfikowanych źródeł.

Pan Ngo Viet Khoi, ekspert ds. bezpieczeństwa informacji i świadomości, były dyrektor krajowy Trend Micro Vietnam, powiedział, że firmy często wydają miliardy na oprogramowanie antywirusowe, ale zapominają o szkoleniu pracowników. Hakerzy nie atakują systemu, ale wykorzystują brak wiedzy pracowników. Regularne szkolenia z zakresu bezpieczeństwa informacji, traktowane jako element kultury korporacyjnej, są najtańszym i najskuteczniejszym sposobem obrony.

Mądra firma nie próbuje robić wszystkiego sama. Drugą linią obrony jest delegowanie części zadań związanych z bezpieczeństwem najbardziej wykwalifikowanym osobom. Korzystając z usług w chmurze lub renomowanych aplikacji, firmy nie tylko wynajmują oprogramowanie, ale także zespół światowej klasy ekspertów ds. bezpieczeństwa. Dlaczego więc nie skorzystać z ogromnej infrastruktury, skoro duzi dostawcy zainwestowali miliony, a nawet miliardy dolarów w infrastrukturę, procesy i ludzi, aby robić tylko jedno: pomagać klientom w zapewnieniu bezpieczeństwa? Ponadto, samodzielna obsługa serwerów i zabezpieczeń wymaga bardzo dogłębnej wiedzy specjalistycznej i nie jest małym kosztem, dlatego dla większości małych i średnich firm bezpieczniejsza i bardziej praktyczna opcja wynajmu usług pozwala im skupić zasoby na rozwijaniu swojej podstawowej działalności.

Trzecia linia obrony jest niezwykle ważna – to kopie zapasowe danych – użyteczna siatka bezpieczeństwa. Nawet przy najlepszych systemach obronnych ryzyko zawsze istnieje. Trzecia linia obrony to siatka bezpieczeństwa, która pomaga firmom wstać i odzyskać siły po każdym incydencie, zwłaszcza po atakach ransomware. Rozpoznając zagrożenia i opanowując zasady prawidłowego tworzenia kopii zapasowych, zminimalizujesz ryzyko. Automatyzacja jest ważną cechą każdej firmy, zwłaszcza produkcyjnej. Nigdy nie polegaj na ludzkiej pamięci. Skonfiguruj zautomatyzowany proces tworzenia kopii zapasowych i pamiętaj o regularnym ich tworzeniu, co najmniej raz w tygodniu, a najlepiej codziennie.

Wreszcie, istnieje linia obrony w postaci ograniczenia dostępu. To prosta zasada, ale jej siła jest zaskakująco wielka: ściśle kontroluj, kto ma prawo co robić i co widzieć w systemie. Filozofia, która się za nią kryje, to całkowity zakaz udzielania zbędnych uprawnień. Każdy pracownik powinien mieć tylko jeden „klucz” wystarczający do otwarcia drzwi do swojej pracy, ani więcej, ani mniej. Ograniczając dostęp, firma minimalizuje szkody w przypadku przypadkowego przejęcia konta przez hakera z zewnątrz. Co ważniejsze, zasada ta zapobiega ryzyku pochodzącemu z wewnątrz, zarówno przypadkowemu, jak i celowemu.

W obliczu powyższych problemów, ekspert ds. transformacji cyfrowej Le Van Dung zaleca, aby bezpieczeństwo zasobów cyfrowych nie było jedynie wewnętrznym problemem przedsiębiorstwa, ale stało się kwestią bezpieczeństwa narodowego, wymagającą interwencji i kierownictwa ze strony rządu . Instytucjonalizacja bezpieczeństwa informacji jest prawdziwie strategicznym krokiem państwa, zwłaszcza w kontekście uwzględnienia treści dotyczących bezpieczeństwa informacji w prawie. Pomaga to zwiększyć świadomość zgodności, zmuszając firmy do poważnych inwestycji w bezpieczeństwo i tworząc solidny korytarz prawny do radzenia sobie z naruszeniami.

„Legalizacja bezpieczeństwa informacji nie ma na celu utrudniania działalności firmom, lecz ochronę ich aktywów i reputacji. Kiedy bezpieczeństwo aktywów cyfrowych stanie się obowiązkową regulacją prawną, stopniowo wyeliminujemy luki prawne w krajowym systemie gospodarczym , zbudujemy zaufanie dla zagranicznych inwestorów i będziemy promować zdrowszy rozwój gospodarki cyfrowej” – podkreślił pan Le Van Dung.

W przypadku małych i średnich przedsiębiorstw, ekspert ds. bezpieczeństwa informacji Ngo Viet Khoi wyraził opinię, że budowanie cyfrowej fortecy musi być praktyczne, efektywne i dostosowane do konkretnych zasobów, takich jak priorytetyzacja szkoleń o najniższych kosztach, ale zapewniających najwyższą wydajność. Nie wymaga to nadmiernie skomplikowanej technologii, ale musi ściśle przestrzegać zasady oddzielnego tworzenia kopii zapasowych. „Wiele małych firm uważa, że bezpieczeństwo oznacza zakup drogiego oprogramowania. Błąd! Zacznij od wyboru renomowanego partnera w chmurze i wykonywania kopii zapasowych poza siedzibą firmy. Dostawcy usług chmurowych zadbali już o bezpieczeństwo infrastruktury, firmy muszą skupić się jedynie na bezpieczeństwie danych i ludzi. Postrzegaj bezpieczeństwo informacji jako usługę, a nie jako samodzielnie budowany dział”.

Po opanowaniu czterech linii obrony, identyfikacja właściwych obszarów, w których należy priorytetyzować działania, to pierwszy i najważniejszy krok do zbudowania prawdziwie silniejszej cyfrowej twierdzy. Bezpieczeństwo informacji to nie cel, ale ciągła podróż, która wymaga długoterminowego zaangażowania i inwestycji.

Source: https://baotintuc.vn/khoa-hoc-cong-nghe/cong-uoc-ha-noi-phao-dai-so-cua-doanh-nghiep-viet-khong-chi-la-tuong-lua-ma-la-van-hoa-an-ninh-20251023075916611.htm

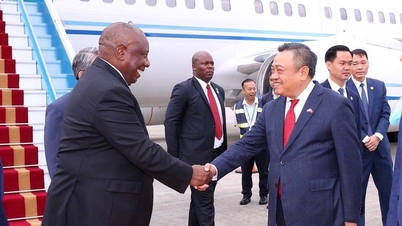

![[Zdjęcie] Premier Pham Minh Chinh spotyka się z prezydentem Republiki Południowej Afryki Matamelą Cyrilem Ramaphosą](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/23/1761226081024_dsc-9845-jpg.webp)

![[Zdjęcie] Prezydent Luong Cuong rozmawia z prezydentem Republiki Południowej Afryki Matamelą Cyrilem Ramaphosą](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/23/1761221878741_ndo_br_1-8416-jpg.webp)

![[Zdjęcie] Premier Pham Minh Chinh przewodniczy spotkaniu w sprawie projektów kolejowych](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/23/1761206277171_dsc-9703-jpg.webp)

Komentarz (0)