Nos últimos 90 dias, a Zimperium detectou nada menos que 600 amostras de malware e 50 aplicativos "isca", mostrando que os atacantes estão constantemente aprimorando e adicionando novas camadas de camuflagem para burlar o software de segurança (Ilustração: THN).

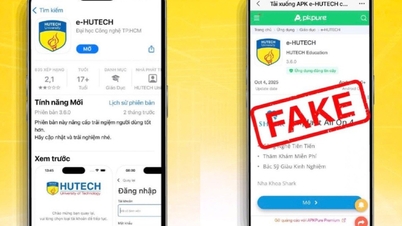

Os hackers usam um truque conhecido, mas extremamente eficaz: criar versões falsas dos aplicativos mais populares, como WhatsApp, TikTok, Google Fotos e YouTube, para enganar os usuários e levá-los a instalá-los.

A campanha utiliza uma combinação de canais do Telegram e sites de phishing para disseminar o malware.

Segundo um relatório da empresa de cibersegurança Zimperium, a cadeia de ataque do ClayRat foi muito bem orquestrada.

Primeiro, os usuários são atraídos para sites falsos que prometem oferecer versões "Plus" do aplicativo com recursos premium, como o YouTube Plus.

A partir desses sites, as vítimas são direcionadas para canais do Telegram controlados pelos atacantes, onde são usados truques como inflar artificialmente o número de downloads e divulgar depoimentos falsos para fazer o aplicativo parecer confiável.

A vítima é então enganada para baixar e instalar um arquivo APK contendo o malware ClayRat.

"Uma vez infiltrado com sucesso, este spyware pode roubar mensagens SMS, registros de chamadas, notificações e informações do dispositivo; tirar fotos secretamente com a câmera frontal e até mesmo enviar mensagens ou fazer chamadas automaticamente do próprio dispositivo da vítima", disse o especialista em segurança cibernética Vishnu Pratapagiri, da empresa Zimperium.

O aspecto mais assustador do ClayRat não é apenas o roubo de dados. Projetado para se replicar, o malware envia automaticamente links maliciosos para todos os contatos da vítima, transformando o telefone infectado em um nó de disseminação do vírus, permitindo que os atacantes se proliferem sem intervenção manual.

Nos últimos 90 dias, a Zimperium detectou nada menos que 600 amostras de malware e 50 aplicativos "isca", demonstrando que os atacantes estão constantemente aprimorando suas técnicas, adicionando novas camadas de camuflagem para burlar os softwares de segurança.

Superando barreiras

Para dispositivos com Android 13 ou superior, que possuem medidas de segurança reforçadas, o ClayRat utiliza um truque mais sofisticado. O aplicativo falso aparece inicialmente como um instalador simples.

Ao ser executado, exibe uma tela falsa de atualização da Play Store, enquanto baixa e instala silenciosamente o malware criptografado principal oculto em seu interior.

Após a instalação, o ClayRat solicitará ao usuário permissão para se tornar o aplicativo de SMS padrão, permitindo-lhe acessar e controlar totalmente as mensagens e os registros de chamadas.

O surgimento do ClayRat faz parte de uma tendência mais preocupante em segurança em todo o ecossistema Android.

Recentemente, um estudo da Universidade de Luxemburgo também mostrou que muitos smartphones Android baratos vendidos na África têm aplicativos pré-instalados que operam com altos privilégios, enviando silenciosamente dados de identificação e localização dos usuários para terceiros.

O Google afirmou que os usuários do Android serão protegidos automaticamente contra versões conhecidas desse malware por meio do Google Play Protect, um recurso que vem ativado por padrão em dispositivos com os Serviços do Google Play.

No entanto, a ameaça representada por novas variantes e fontes de instalação não oficiais continua sendo um alerta para todos os usuários.

Fonte: https://dantri.com.vn/cong-nghe/canh-bao-chien-dich-bien-dien-thoai-android-thanh-cong-cu-gian-diep-20251013135854141.htm

![[Foto] Explore o navio de guerra USS Robert Smalls da Marinha dos EUA](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F10%2F1765341533272_11212121-8303-jpg.webp&w=3840&q=75)

![[Vídeo] A arte de confeccionar pinturas folclóricas Dong Ho foi inscrita pela UNESCO na Lista de Artesanatos que Necessitam de Salvaguarda Urgente.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/10/1765350246533_tranh-dong-ho-734-jpg.webp)

Comentário (0)