Die Spyware „Landfall“ grassiert seit fast einem Jahr auf Samsung-Geräten.

Forscher von Unit 42 (Palo Alto Networks) haben eine ausgeklügelte Spyware namens Landfall entdeckt, die seit fast einem Jahr Samsung Galaxy-Geräte angreift. Diese Software nutzt eine Zero-Day-Sicherheitslücke im Android-Betriebssystem von Samsung aus, um persönliche Daten der Nutzer zu stehlen.

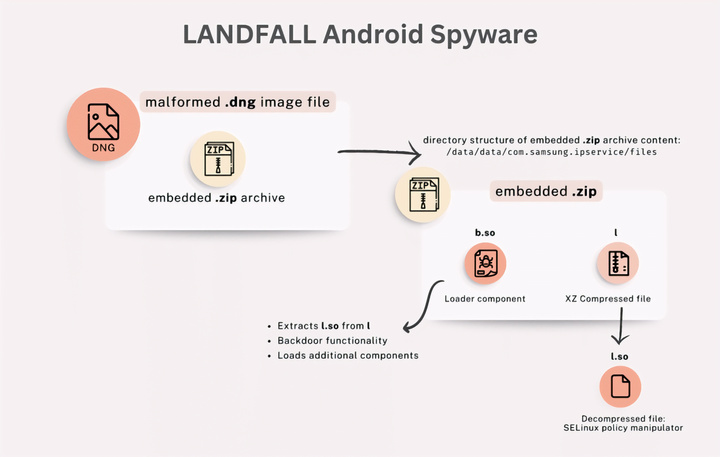

Wie die Landfall-Spionagesoftware in Samsung-Handys eindringt. (Quelle: Unit 42)

Landfall ist ein Zero-Click-Angriff, d. h. der Benutzer muss nichts tun, um kompromittiert zu werden. Hacker verwenden modifizierte DNG-Bilddateien, die versteckte Schadsoftware enthalten. Sobald das System das Bild verarbeitet, aktiviert sich die Schadsoftware automatisch und ändert die SELinux-Richtlinie, um den Zugriff des Angreifers zu erweitern.

Die Schadsoftware zielt auf die Galaxy-Serien S22, S23, S24, Z Flip 4 und Z Fold 4 ab. Nach dem Eindringen sendet sie Geräteinformationen an einen Server und ermöglicht Angreifern den Zugriff auf Daten wie Kontakte, Apps, Dateien und Browserverlauf. Sie kann sogar Kamera und Mikrofon aktivieren, um Nutzer auszuspionieren.

Laut Daten von VirusTotal war Landfall zwischen 2024 und 2025 aktiv, hauptsächlich im Irak, Iran, der Türkei und Marokko. Samsung veröffentlichte im April 2025 einen Patch, hat aber erst jetzt Details zur Sicherheitslücke bekannt gegeben.

Experten warnen davor, dass die Angriffsmethode von Landfall auch nach dem Ende der ursprünglichen Kampagne wiederverwendet werden kann, wenn die Nutzer ihre Geräte nicht aktualisiert haben.

Washington Post Opfer eines Cyberangriffs von Oracle

Die Washington Post gab bekannt, dass sie zu den Opfern eines großangelegten Cyberangriffs auf die Oracle E-Business Suite-Plattform gehört. Die Information wurde am 8. November veröffentlicht, Details zum Ausmaß des Schadens wurden jedoch nicht genannt.

Die für ihre Erpressungsangriffe berüchtigte CL0P-Ransomware-Gruppe hat auf ihrer Website eine Liste von Opfern veröffentlicht, darunter auch die Washington Post. Dies wird als Druckmittel angesehen, um Organisationen zur Zahlung von Lösegeld zu zwingen.

Die Washington Post berichtete, sie sei eines der Opfer eines großangelegten Cyberangriffs auf Oracle-Software. (Quelle: Reuters)

Die Kampagne zielt vermutlich auf Oracles E-Business Suite ab, die von vielen Unternehmen zur Verwaltung von Kunden, Lieferanten, Produktion und Logistik eingesetzt wird. Google hatte zuvor gewarnt, dass mehr als 100 Unternehmen betroffen sein könnten.

Oracle und CL0P haben sich bisher nicht geäußert. Experten gehen davon aus, dass es sich um einen Teil einer groß angelegten Cyber-Erpressungskampagne handelt, die weitreichende Folgen für zahlreiche Wirtschaftszweige haben könnte.

ASML bekräftigt Chinas besondere Rolle auf dem Chipmarkt

ASML Holding NV (Niederlande) – der weltweit führende Anbieter von Chip-Herstellungsanlagen – bekräftigt, dass China ein Schlüsselmarkt in seiner globalen Wachstumsstrategie ist.

Der Stand von ASML auf der 8. China International Import Expo in Shanghai. (Quelle: Chinadaily)

Shen Bo, Executive Vice President und Präsident von ASML China, sagte, das Unternehmen sei bestrebt, seine Kunden dort weiterhin „im Rahmen der geltenden Gesetze und Vorschriften“ zu bedienen.

Laut dem Finanzbericht für das dritte Quartal erwartet ASML, dass China bis 2025 mehr als 25 % des Gesamtumsatzes ausmachen wird. Herr Shen betonte, dass die Halbleiterindustrie naturgemäß zyklischen Schwankungen unterliegt, weshalb diese normal seien. Der Umsatzanteil aus China ist in den letzten zwei Jahren gestiegen, da das Unternehmen einen großen Auftragsbestand abarbeitet.

ASML ist überzeugt, dass China weiterhin ein integraler Bestandteil der globalen Halbleiter-Lieferkette bleibt und eine bedeutende Rolle im Bereich Internet der Dinge (IoT), Automobilelektronik und Unterhaltungselektronik spielt. Das Unternehmen behält seine positive Einschätzung der Kompetenz Chinas in der Halbleitertechnologie bei.

Quelle: https://vtcnews.vn/cong-nghe-10-11-samsung-bi-ro-ri-du-lieu-trung-quoc-troi-day-trong-nganh-chip-ar986253.html

![Dong Nai OCOP-Übergang: [Artikel 3] Verknüpfung von Tourismus und OCOP-Produktkonsum](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

Kommentar (0)