Selon The Hacker News , QakBot est une souche de logiciel malveillant Windows bien connue qui aurait compromis plus de 700 000 ordinateurs dans le monde et facilite la fraude financière ainsi que les ransomwares.

Le ministère américain de la Justice (DoJ) a déclaré que le logiciel malveillant était en cours de suppression des ordinateurs des victimes, l'empêchant ainsi de causer d'autres dommages, et que les autorités avaient saisi plus de 8,6 millions de dollars en cryptomonnaie illicite.

Cette opération transfrontalière, qui a impliqué la France, l'Allemagne, la Lettonie, la Roumanie, les Pays-Bas, le Royaume-Uni et les États-Unis, avec le soutien technique de la société de cybersécurité Zscaler, a constitué la plus importante perturbation financière et technique menée par les États-Unis contre l'infrastructure des botnets utilisés par les cybercriminels, bien qu'aucune arrestation n'ait été annoncée.

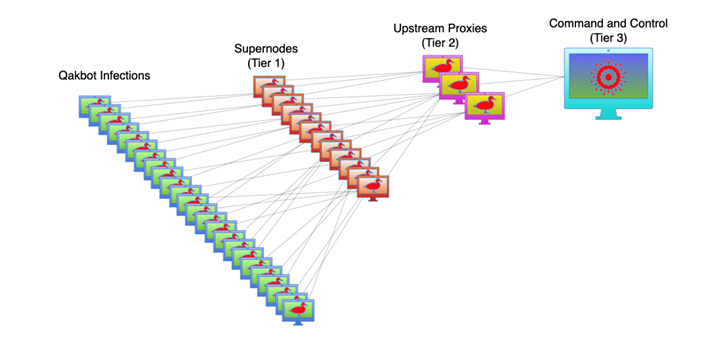

Modèle de contrôle des botnets de QakBot

QakBot, également connu sous les noms de QBot et Pinkslipbot, a commencé sa carrière comme cheval de Troie bancaire en 2007 avant de devenir une plateforme de distribution de logiciels malveillants, notamment de rançongiciels, sur les machines infectées. Parmi les rançongiciels utilisés par QakBot figurent Conti, ProLock, Egregor, REvil, MegaCortex et Black Basta. Les opérateurs de QakBot auraient perçu environ 58 millions de dollars de rançons de la part de leurs victimes entre octobre 2021 et avril 2023.

Souvent diffusé par le biais de courriels d'hameçonnage, ce logiciel malveillant modulaire est doté de capacités d'exécution de commandes et de collecte d'informations. QakBot a fait l'objet de mises à jour continues depuis sa création. Le département de la Justice américain a indiqué que les ordinateurs infectés appartenaient à un réseau de zombies (botnet), ce qui signifie que les auteurs pouvaient contrôler à distance et de manière coordonnée l'ensemble des ordinateurs infectés.

D'après les documents judiciaires, l'opération a permis d'accéder à l'infrastructure de QakBot, ce qui a conduit à rediriger le trafic du réseau de bots via des serveurs contrôlés par le FBI, neutralisant ainsi la chaîne d'approvisionnement des criminels. Les serveurs ont ordonné aux ordinateurs infectés de télécharger un programme de désinstallation conçu pour les retirer du réseau de bots QakBot, empêchant de fait la distribution de composants malveillants supplémentaires.

QakBot a fait preuve d'une sophistication croissante au fil du temps, adaptant rapidement ses tactiques aux nouvelles mesures de sécurité. Après la désactivation par défaut des macros par Microsoft dans toutes les applications Office, le logiciel malveillant a commencé à utiliser les fichiers OneNote comme vecteur d'infection au début de cette année.

La sophistication et l'adaptabilité de QakBot résident également dans l'exploitation de multiples formats de fichiers, tels que PDF, HTML et ZIP, au sein de sa chaîne d'attaque. La majorité des serveurs de commande et de contrôle du logiciel malveillant sont situés aux États-Unis, au Royaume-Uni, en Inde, au Canada et en France, tandis que son infrastructure dorsale serait basée en Russie.

QakBot, à l'instar d'Emotet et d'IcedID, utilise une architecture serveur à trois niveaux pour contrôler le logiciel malveillant installé sur les ordinateurs infectés et communiquer avec lui. Les serveurs principal et secondaire servent principalement à relayer les communications chiffrées entre les ordinateurs infectés et le serveur de troisième niveau qui contrôle le botnet.

À la mi-juin 2023, 853 serveurs de niveau 1 ont été identifiés dans 63 pays, les serveurs de niveau 2 servant de proxy pour masquer le serveur de contrôle principal. Les données recueillies par Abuse.ch indiquent que tous les serveurs QakBot sont désormais hors ligne.

D'après HP Wolf Security, QakBot figurait parmi les familles de logiciels malveillants les plus actives au deuxième trimestre 2023, avec 18 chaînes d'attaques et 56 campagnes. Cela illustre la tendance des groupes criminels à exploiter rapidement les vulnérabilités des systèmes de défense des réseaux à des fins lucratives illégales.

Lien source

![[Photo] Cat Ba - Île paradisiaque verte](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[VIMC 40 jours à la vitesse de l'éclair] Port de Da Nang : Unité - Vitesse fulgurante - Percée jusqu'à la ligne d'arrivée](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/04/1764833540882_cdn_4-12-25.jpeg)

Comment (0)