Według firmy Kaspersky, napięta sytuacja geopolityczna w połączeniu z szybką cyfryzacją sprawia, że region ten staje się globalnym ogniskiem cybernetycznego szpiegostwa. Globalny Zespół Badań i Analiz (GReAT) firmy Kaspersky monitoruje obecnie ponad 900 zaawansowanych grup i kampanii stanowiących trwałe zagrożenie (APT), z których wiele koncentruje się na regionie Azji i Pacyfiku.

Pani Noushin Shabab, szefowa badań nad bezpieczeństwem w globalnym zespole ds. badań i analiz (GReAT) w firmie Kaspersky

Pani Noushin Shabab, szefowa badań nad bezpieczeństwem w Globalnym Zespole Badań i Analiz (GReAT) w firmie Kaspersky, ujawniła, że szereg kluczowych grup zajmujących się cyberszpiegostwem po cichu atakuje tajemnice państwowe, dane wywiadu wojskowego i wiele innych poufnych danych rządów w regionie.

Najbardziej znanym jest SideWinder, uważany za najbardziej agresywnego w regionie, specjalizującego się w atakach na rządy, armię i dyplomatów , zwłaszcza sektor morski i logistyczny w Bangladeszu, Kambodży, Wietnamie, Chinach, Indiach i na Malediwach. Na początku 2025 roku grupa rozszerzyła swoją działalność na południowoazjatyckie obiekty energetyczne i elektrownie jądrowe, wykorzystując wyrafinowane wiadomości phishingowe zawierające złośliwe oprogramowanie. SideWinder zaatakował również Sri Lankę, Nepal, Mjanmę, Indonezję i Filipiny.

Spring Dragon (Lotus Blossom) koncentruje się na Wietnamie, Tajwanie i Filipinach, wykorzystując spear phishing, exploity i watering holes. W ciągu dekady grupa wdrożyła ponad 1000 złośliwych oprogramowań w agencjach rządowych Azji Południowo-Wschodniej.

Tetris Phantom, odkryty w 2023 roku, początkowo atakował wyspecjalizowane, bezpieczne nośniki USB. Do 2025 roku grupa dodała BoostPlug i DeviceCync, umożliwiając instalację złośliwego oprogramowania ShadowPad, PhantomNet i Ghost RAT.

HoneyMyte koncentruje się na kradzieży danych politycznych i dyplomatycznych w Mjanmie i na Filipinach, wykorzystując złośliwe oprogramowanie ToneShell za pośrednictwem różnych programów do pobierania.

ToddyCat od 2020 r. atakował wysoko postawionych graczy w Malezji, wykorzystując narzędzia oparte na publicznym kodzie źródłowym do omijania legalnego oprogramowania zabezpieczającego i utrzymywania tajnego dostępu.

Lazarus, niesławna grupa stojąca za atakiem na Bank Bangladeszu, nadal stanowi poważne zagrożenie. Na początku 2025 roku operacja SyncHole połączyła metody „watering holes” z exploitami oprogramowania firm trzecich, aby zaatakować organizacje z Korei Południowej. Kaspersky odkrył lukę typu zero-day w Innorix Agent, która doprowadziła do ataku na co najmniej sześć kluczowych firm.

Mysterious Elephant, odkryty w 2023 roku, wykorzystuje backdoora umożliwiającego wykonywanie poleceń i manipulowanie plikami. Jest powiązany z grupami Dropping Elephant, Bitter i Confucius. W 2025 roku grupa rozszerzyła swoje cele na Pakistan, Sri Lankę i Bangladesz.

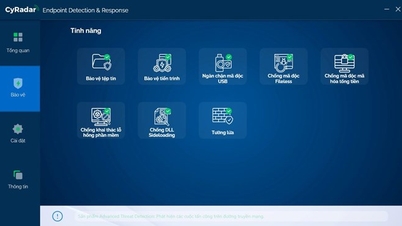

Aby temu zapobiec, firma Kaspersky zaleca organizacjom precyzyjne wykrywanie luk w zabezpieczeniach, szybką reakcję i skuteczne ich usuwanie. Wśród środków zaradczych znajdują się: stała aktualizacja oprogramowania na wszystkich urządzeniach; kompleksowe przeglądy bezpieczeństwa infrastruktury cyfrowej; wdrażanie rozwiązań Kaspersky Next z ochroną w czasie rzeczywistym, monitorowaniem i reagowaniem na poziomie EDR/XDR; a także wyposażenie zespołów ds. bezpieczeństwa informacji w dane z Kaspersky Threat Intelligence, umożliwiające wczesną identyfikację i minimalizację ryzyka.

Source: https://nld.com.vn/canh-bao-apt-nham-vao-bi-mat-quoc-gia-va-co-so-hat-nhan-tai-apac-196250819230427496.htm

![[Zdjęcie] Parada z okazji 50. rocznicy Święta Narodowego Laosu](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

![[Zdjęcie] Oddawanie czci posągowi Tuyet Son – prawie 400-letniemu skarbowi w pagodzie Keo](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

Komentarz (0)