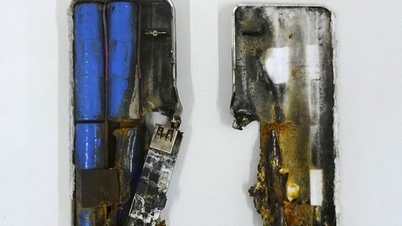

De acordo com a SecurityWeek , a vulnerabilidade CVE-2024-0762, denominada UEFIcanhazbufferoverflow, foi descoberta por um sistema de análise automatizado desenvolvido pela Eclypsium. Essa vulnerabilidade de segurança pode ser explorada por atacantes para elevar privilégios e executar código arbitrário no firmware UEFI durante a operação.

A Eclypsium alerta que este é um tipo de vulnerabilidade que pode ser explorada por ameaças como o rootkit UEFI Black Lotus.

Diversos processadores Intel afetados pela vulnerabilidade CVE-2024-0762

Captura de tela da SecurityWeek

"Essa vulnerabilidade demonstra duas características marcantes de um incidente na cadeia de suprimentos de infraestrutura de TI: alto impacto e amplo alcance. O firmware UEFI é um dos códigos mais valiosos em dispositivos modernos, e qualquer comprometimento desse código pode dar ao invasor controle total e persistência no dispositivo", observou a Eclypsium.

Uma investigação revelou que a vulnerabilidade estava relacionada a uma variável insegura na configuração do Trusted Platform Module (TPM). O firmware UEFI SecureCore vulnerável é executado em muitos processadores Intel para dispositivos móveis, desktops e servidores, utilizados por fabricantes de computadores como Lenovo, Acer, Dell e HP.

A Phoenix Technologies abordou a vulnerabilidade em um comunicado publicado em maio, confirmando que o firmware SecureCore em execução em CPUs Intel, como Alder Lake, Coffee Lake, Comet Lake, Ice Lake, Jasper Lake, Kaby Lake, Meteor Lake, Raptor Lake, Rocket Lake e Tiger Lake, é afetado.

A Phoenix corrigiu a vulnerabilidade CVE-2024-0762 e os fabricantes de dispositivos começaram a implementar correções em seus produtos. A Lenovo, em particular, notificou seus clientes sobre a vulnerabilidade em um comunicado publicado em maio e agora está lançando correções com planos de implementá-las em alguns PCs ainda neste verão (do hemisfério norte).

Fonte: https://thanhnien.vn/hang-tram-model-pc-va-may-chu-voi-cpu-intel-dinh-lo-hong-nghiem-trong-185240623072435006.htm

![[Foto] O presidente da Assembleia Nacional, Tran Thanh Man, participa da cerimônia de premiação do VinFuture 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

![[Foto] 60º aniversário da fundação da Associação Vietnamita de Artistas Fotográficos](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Comentário (0)