Laut Doctor Web nutzten Hacker die Malware Android.Vo1d, um eine Hintertür auf TV-Boxen zu installieren. Dadurch konnten sie die volle Kontrolle über das Gerät übernehmen und anschließend weitere Schadprogramme herunterladen und installieren. Diese TV-Boxen laufen mit dem veralteten Android-Betriebssystem.

Wichtig ist, dass Vo1d nicht auf Geräte mit Android TV abzielt, sondern auf Set-Top-Boxen mit älteren Android-Versionen, die auf dem Android Open Source Project basieren. Android TV ist nur für lizenzierte Gerätehersteller verfügbar.

Die Experten von Doctor Web haben noch nicht herausgefunden, wie die Hacker die Hintertür auf der TV-Box installiert haben. Sie vermuten, dass sie möglicherweise einen Schadsoftware-Vermittler verwendet, Schwachstellen im Betriebssystem ausgenutzt haben, um Privilegien zu erlangen, oder inoffizielle Firmware mit den höchsten Zugriffsrechten (Root) verwendet haben.

Ein weiterer Grund könnte sein, dass auf dem Gerät ein veraltetes Betriebssystem läuft, das anfällig für aus der Ferne ausnutzbare Schwachstellen ist. Beispielsweise wurden die Versionen 7.1, 10.1 und 12.1 in den Jahren 2016, 2019 und 2022 veröffentlicht. Es ist nicht ungewöhnlich, dass Billighersteller ein älteres Betriebssystem auf einer TV-Box installieren, es aber als modernes Modell tarnen, um Kunden anzulocken.

Darüber hinaus kann jeder Hersteller Open-Source-Versionen ändern, wodurch Geräte in der Quelllieferkette mit Malware infiziert und kompromittiert werden können, bevor sie die Kunden erreichen.

Ein Google-Vertreter bestätigte, dass die Geräte, auf denen die Backdoor installiert war, nicht für Play Protect zertifiziert waren. Daher verfügt Google weder über ein Sicherheitsprofil noch über kompatible Testergebnisse.

Play Protect-zertifizierte Android-Geräte werden umfangreichen Tests unterzogen, um Qualität und Benutzersicherheit zu gewährleisten.

Doctor Web sagte, es gebe ein Dutzend Vo1d-Varianten, die unterschiedliche Codes verwenden und Malware in unterschiedlichen Speicherbereichen einschleusen, aber alle das gleiche Ergebnis haben: Sie verbinden das Gerät mit dem C&C-Server des Hackers und installieren Komponenten, um später auf Befehl zusätzliche Malware zu installieren.

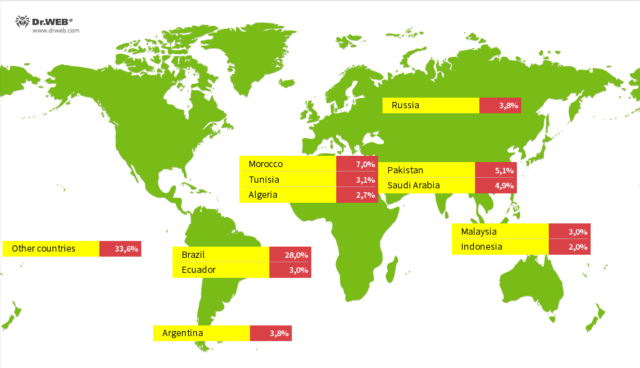

Die Fälle sind über den ganzen Globus verteilt, konzentrieren sich jedoch am stärksten auf Brasilien, Marokko, Pakistan, Saudi-Arabien, Russland, Argentinien, Ecuador, Tunesien, Malaysia, Algerien und Indonesien.

(Laut Forbes)

[Anzeige_2]

Quelle: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[Foto] Abschlusszeremonie des 18. Kongresses des Parteikomitees von Hanoi](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/17/1760704850107_ndo_br_1-jpg.webp)

![[Foto] Die Zeitung Nhan Dan bringt „Vaterland im Herzen: Der Konzertfilm“ heraus.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/16/1760622132545_thiet-ke-chua-co-ten-36-png.webp)

Kommentar (0)