Згідно з The Hacker News , кібератаки, спрямовані на облікові записи Meta Business та Facebook, стали поширеними за останній рік завдяки шкідливим програмам Ducktail та NodeStealer, які використовуються для атак на підприємства та окремих осіб, активних у Facebook. Серед методів, що використовуються кіберзлочинцями, важливу роль відіграє соціальна інженерія.

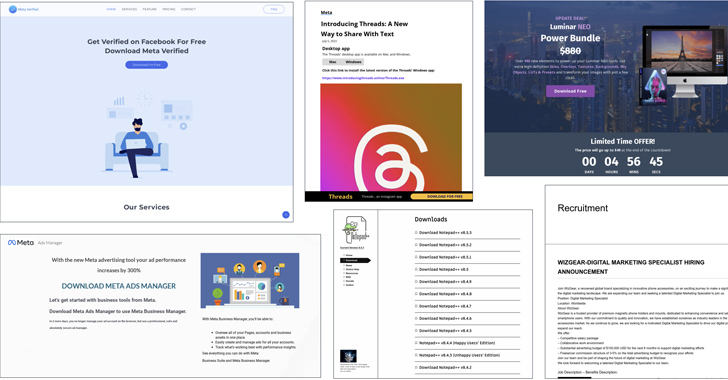

З жертвами зв’язуються через різноманітні платформи, від Facebook, LinkedIn до WhatsApp та порталів з пошуку роботи фріланс-провайдерів. Іншим відомим механізмом розповсюдження є отруєння пошукових систем, щоб спонукати користувачів завантажувати підроблені версії CapCut, Notepad++, ChatGPT, Google Bard та Meta Threads... Це версії, створені кіберзлочинцями для імплантації шкідливого програмного забезпечення на комп’ютери жертв.

Кіберзлочинні групи часто використовують сервіси скорочення URL-адрес та Telegram для керування та контролю, а також легітимні хмарні сервіси, такі як Trello, Discord, Dropbox, iCloud, OneDrive та Mediafire, для розміщення шкідливого програмного забезпечення.

Виконавці Ducktail заманюють жертв маркетинговими та брендинговими проектами, щоб зламати облікові записи окремих осіб та компаній, що працюють на бізнес-платформі Meta. Потенційних цілей перенаправляють на фальшиві публікації на Upwork та Freelancer через рекламу у Facebook або LinkedIn InMail, які містять посилання на шкідливі файли, замасковані під описи вакансій.

Дослідники Zscaler ThreatLabz стверджують, що Ducktail викрадає файли cookie браузера для викрадення бізнес-акаунтів Facebook. Здобич від цієї операції (зламані облікові записи соціальних мереж) продається тіньовій економіці , де ціна встановлюється залежно від їхньої корисності, зазвичай від 15 до 340 доларів.

Кілька ланцюгів зараження, що спостерігалися між лютим і березнем 2023 року, включали використання ярликів та файлів PowerShell для завантаження та запуску шкідливого програмного забезпечення, що демонструє постійну еволюцію тактики зловмисників.

Ці шкідливі дії також були оновлені для збору особистої інформації користувачів з X (раніше Twitter), TikTok Business та Google Ads, а також використання викрадених файлів cookie Facebook для автоматичного створення шахрайської реклами та підвищення привілеїв для виконання інших шкідливих дій.

Метод, який використовується для захоплення облікового запису жертви, полягає в додаванні адреси електронної пошти хакера до облікового запису, а потім зміні пароля та адреси електронної пошти жертви, щоб заблокувати її від сервісу.

Компанія WithSecure, що спеціалізується на безпеці, повідомила, що нова функція, виявлена у зразках Ducktail з липня 2023 року, — це використання RestartManager (RM) для завершення процесів, які блокують базу даних браузера. Ця функція часто зустрічається у програмах-вимагачах, оскільки файли, що використовуються процесами або службами, не можуть бути зашифровані.

Деякі фальшиві рекламні оголошення мають на меті обманом змусити жертв завантажити та запустити шкідливе програмне забезпечення на своїх комп'ютерах.

Дослідники Zscaler заявили, що виявили зараження зі зламаних облікових записів LinkedIn, що належать користувачам, які працюють у сфері цифрового маркетингу, деякі з яких мають понад 500 зв'язків та 1000 підписників, що сприяло шахрайству кіберзлочинців.

Вважається, що Ducktail є одним із багатьох штамів шкідливого програмного забезпечення, які в'єтнамські кіберзлочинці використовують для здійснення шахрайських схем. Існує клон Ducktail під назвою Duckport, який краде інформацію та захоплює облікові записи Meta Business з кінця березня 2023 року.

Стратегія кіберзлочинної групи, яка використовує Duckport, полягає в тому, щоб заманювати жертв на веб-сайти, пов'язані з брендом, за який вони видаються, а потім перенаправляти їх для завантаження шкідливих файлів із файлообмінних сервісів, таких як Dropbox. Duckport також має нові функції, що розширюють його можливості красти інформацію та захоплювати облікові записи, робити скріншоти або зловживати онлайн-сервісами нотаток, щоб замінити Telegram для надсилання команд на комп'ютер жертви.

Дослідники стверджують, що загрози у В'єтнамі мають високий ступінь перекриття можливостей, інфраструктури та жертв. Це свідчить про позитивний зв'язок між злочинними групами, спільними інструментами, тактиками, методами... Це майже екосистема, подібна до моделі програм-вимагачів як послуги, але зосереджена на платформах соціальних мереж, таких як Facebook.

Посилання на джерело

![[Фото] Терміново допоможіть людям швидше знайти житло та стабілізувати своє життя](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

![[Фото] Генеральний секретар То Лам працює з постійними комітетами підкомітетів 14-го з'їзду партії](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

Коментар (0)