|

ベトナムの企業を標的とした新たなサイバー攻撃キャンペーンが進行中。イラスト写真:ブルームバーグ。 |

SEQRITE Labsのセキュリティ研究者は、高度なサイバー攻撃キャンペーンを発見しました。「Operation Hanoi Thief(ハノイ泥棒作戦)」と呼ばれるこのキャンペーンは、履歴書を偽装することでベトナムのIT部門や人材紹介会社を標的としています。

11月3日に初めて発見されたこの攻撃では、ハッカーは求人応募用の履歴書を偽装してマルウェアを拡散する手法を用いていました。攻撃者の目的は、社内ネットワークに侵入し、システムを乗っ取り、顧客データや企業秘密を盗むことでした。

マルウェアの仕組み

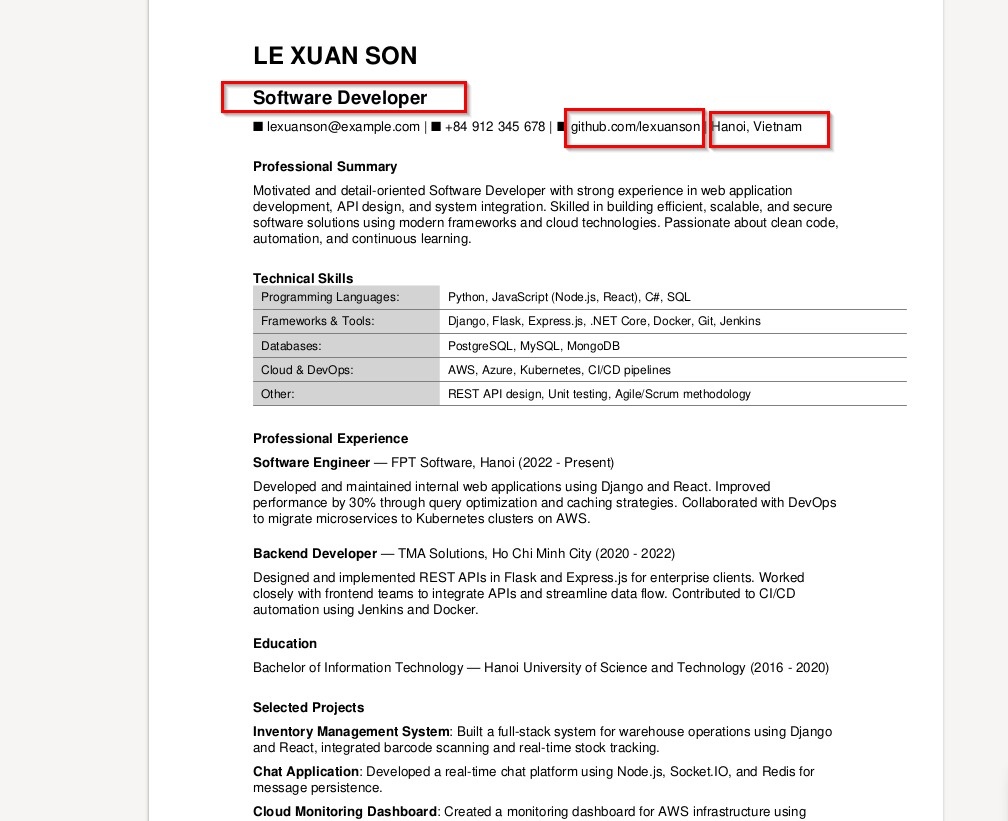

セキュリティ専門家によると、攻撃者は「Le Xuan Son CV.zip」というファイルを添付した求人応募書類を複数回送信した。解凍すると、「CV.pdf.lnk」と「offsec-certified-professional.png」という2つのファイルが含まれていた。

PDFやPNGアイコンに偽装されているため、ユーザーはこれを通常の履歴書ファイルと間違える可能性があります。ファイルをクリックすると、パスワード情報やアクセス履歴などを収集し、ハッカーのサーバーに送信することに特化したLOTUSHARVESTウイルスが起動します。

GBHackersによると、 ハノイ出身のLe Xuan Sonという偽の履歴書は2021年からGitHubアカウントを持っていた。しかし、研究者らは、このアカウントがいかなる情報も投稿しておらず、おそらく攻撃キャンペーンにのみ利用されていたことを発見した。

攻撃は3段階で進行します。LNKファイルを開くと、Windowsに組み込まれているftp.exeツールを介して特別なコマンドが実行されます。これは古くからある手法で、現在では一般的ではなく、マルウェアが基本的なコントロールを回避できるようにしています。

|

ハッカーは「Le Xuan Son」という名前で履歴書を送り、企業を騙す。写真: SEQRITE |

フェーズ2では、システムは依然としてこれをPDFファイルまたはプレーンテキストファイルだと誤認しています。しかし、さらなる分析の結果、研究者たちは悪意のあるコードがPDFファイルの先頭より前に隠された形で挿入されていることを発見しました。

マルウェアはすぐに動作を開始し、Windowsで利用可能なcertutil.exeツールの名前を変更して検出を回避し、最終的な悪意のあるファイルパッケージを含むデータを抽出しました。コマンドラインはシステムを欺くためにファイル名を「CV-Nguyen-Van-A.pdf」に変更し、「MsCtfMonitor.dll」というファイルを抽出して復号し、C:\ProgramDataフォルダに配置しました。

攻撃者は、System32 から同じフォルダに ctfmon.exe ファイルをコピーすることで DLL ハイジャック技術を悪用し、システムが通常のプログラムではなく悪意のあるファイルを実行するようにしました。

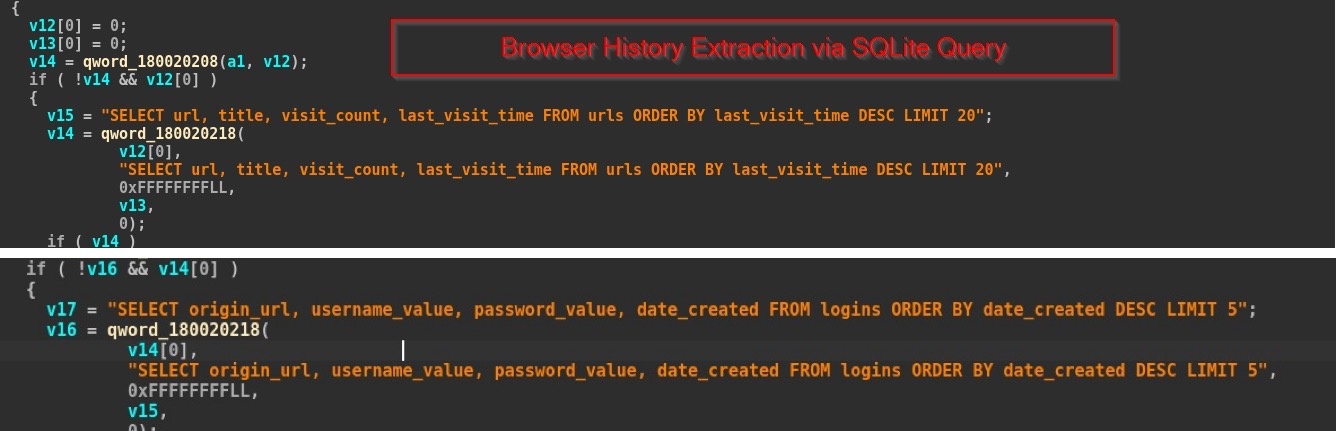

最後に、LOTUSHARVESTマルウェアが起動し、情報を盗みます。このデータには、ChromeおよびEdgeブラウザのログイン情報、最近アクセスした20件のURL(関連メタデータを含む)が含まれます。

盗まれたデータはWindowsのWinINet APIを介してハッカーのインフラに送信されます。このソフトウェアは、コンピューター名とユーザー名も追加し、サーバー上にIDプロファイルを作成します。

ベトナム企業は保護を強化する必要がある

この攻撃キャンペーンにおいて懸念されるのは、LOTUSHARVESTが自身を隠蔽し、単独で動作する能力を持っていることです。このマルウェアはライブラリ読み込みメカニズムを悪用し、従来のセキュリティ対策の保護範囲を超えて、長期的な制御を維持し、機密性の高いアカウントやデータにアクセスします。

評価によれば、盗まれたデータはハッカーにとって、侵入範囲を広げ、危険なツールを展開し、次の段階で企業を多層攻撃や恐喝の標的にするための「鍵」となる可能性がある。

「ハノイ泥棒の攻撃は綿密に計画され、ベトナムの企業を直接狙っていたことはあらゆる証拠から明らかだ。

「定期的に外部からの応募を受けるものの、サイバーセキュリティ意識が十分ではない採用部門を悪用し、ハッカーは履歴書や書類の形で偽のファイルを使用し、継続的にさまざまなバリエーションに変えることができるため、感染のリスクは予測不可能になります」と、Bkavのマルウェア分析専門家、グエン・ディン・トゥイ氏は述べた。

|

スクリプトはマルウェアのログインとアクセス履歴を抽出します。写真: SEQRITE |

Bkavによると、ベトナムの企業がこの攻撃キャンペーンの被害に遭っているとのことです。LOTUSHARVESTとHanoi Thiefキャンペーンの危険性を考慮すると、ユーザーは電子メールで受信した文書に細心の注意を払う必要があります。

企業や組織は、従業員への定期的な研修を実施し、オンライン詐欺に対する意識と警戒を高める必要があります。また、社内監視システムを強化し、通常とは異なるライブラリや疑わしいファイルを監視する必要もあります。

オペレーティングシステムのデフォルトツールは基本的な保護機能しか備えておらず、潜伏し、長期間にわたってシステムに深く侵入する現代のマルウェアやウイルスに対抗するには不十分です。そのため、最善の保護を実現するには、メール監視システムをインストールし、ライセンス認証されたウイルス対策ソフトウェアを使用する必要があります。

出典: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

コメント (0)